Ingeniería Inversa y la ciberseguridad

Ingeniería Inversa, una herramienta esencial para la ciberseguridad

Ingeniería Inversa y la ciberseguridad son dos conceptos que no solían relacionarse hasta hace unos años. Pero, ¿por qué son tan importantes cuando se trabajan juntas? ¿Cómo sirve la ingeniería inversa a la ciberseguridad? Lo veremos en este artículo.

La ciberseguridad es un campo en constante evolución y desafío, ya que los ciberdelincuentes buscan constantemente nuevas formas de infiltrarse en sistemas y obtener información confidencial. En este contexto, la ingeniería inversa se ha convertido en una herramienta esencial para los profesionales de la ciberseguridad. En este artículo, exploraremos qué es la ingeniería inversa, cómo se aplica a la ciberseguridad y por qué es tan crucial en la lucha contra las amenazas cibernéticas.

En AIP contamos con diversos cursos sobre ciberseguridad. Conoce todos nuestros cursos sobre ciberseguridad haciendo clic aquí.

¿Qué es la ingeniería inversa?

La ingeniería inversa es el proceso de desmontar, analizar y comprender un producto o sistema existente para obtener información sobre su funcionamiento interno y diseño.

En el contexto de la ciberseguridad, la ingeniería inversa se utiliza para analizar y comprender software malicioso, exploits y otros componentes utilizados por los atacantes.

¿Quieres apuntarte a nuestro curso sobre ingeniería inversa para la ciberseguridad? Haz clic aquí y conoce nuestro curso.

Aplicaciones de la ingeniería inversa en ciberseguridad

Análisis de malware: Uno de los usos más comunes de la ingeniería inversa en ciberseguridad es el análisis de malware. Los investigadores de seguridad desmontan y analizan el código malicioso para comprender cómo funciona, cómo se propaga y qué daños puede causar. Este análisis ayuda a desarrollar contramedidas efectivas y a mejorar las defensas contra ataques futuros.

Vulnerability research: La ingeniería inversa también se utiliza para identificar vulnerabilidades en software y sistemas. Al analizar el funcionamiento interno de una aplicación o sistema, los investigadores pueden descubrir debilidades y puntos de entrada para los atacantes. Este conocimiento es crucial para fortalecer las defensas y cerrar las brechas de seguridad.

Análisis de exploits: Los exploits son programas o técnicas que aprovechan las vulnerabilidades en software o sistemas para llevar a cabo ataques. Mediante la ingeniería inversa, los expertos en ciberseguridad pueden analizar los exploits utilizados en ataques para comprender cómo operan y desarrollar contramedidas efectivas.

Reversing de protocolos y sistemas: La ingeniería inversa también se aplica al análisis de protocolos de comunicación y sistemas complejos. Al comprender el funcionamiento interno de estos sistemas, los expertos en ciberseguridad pueden identificar posibles debilidades o vulnerabilidades y fortalecer la seguridad de la red.

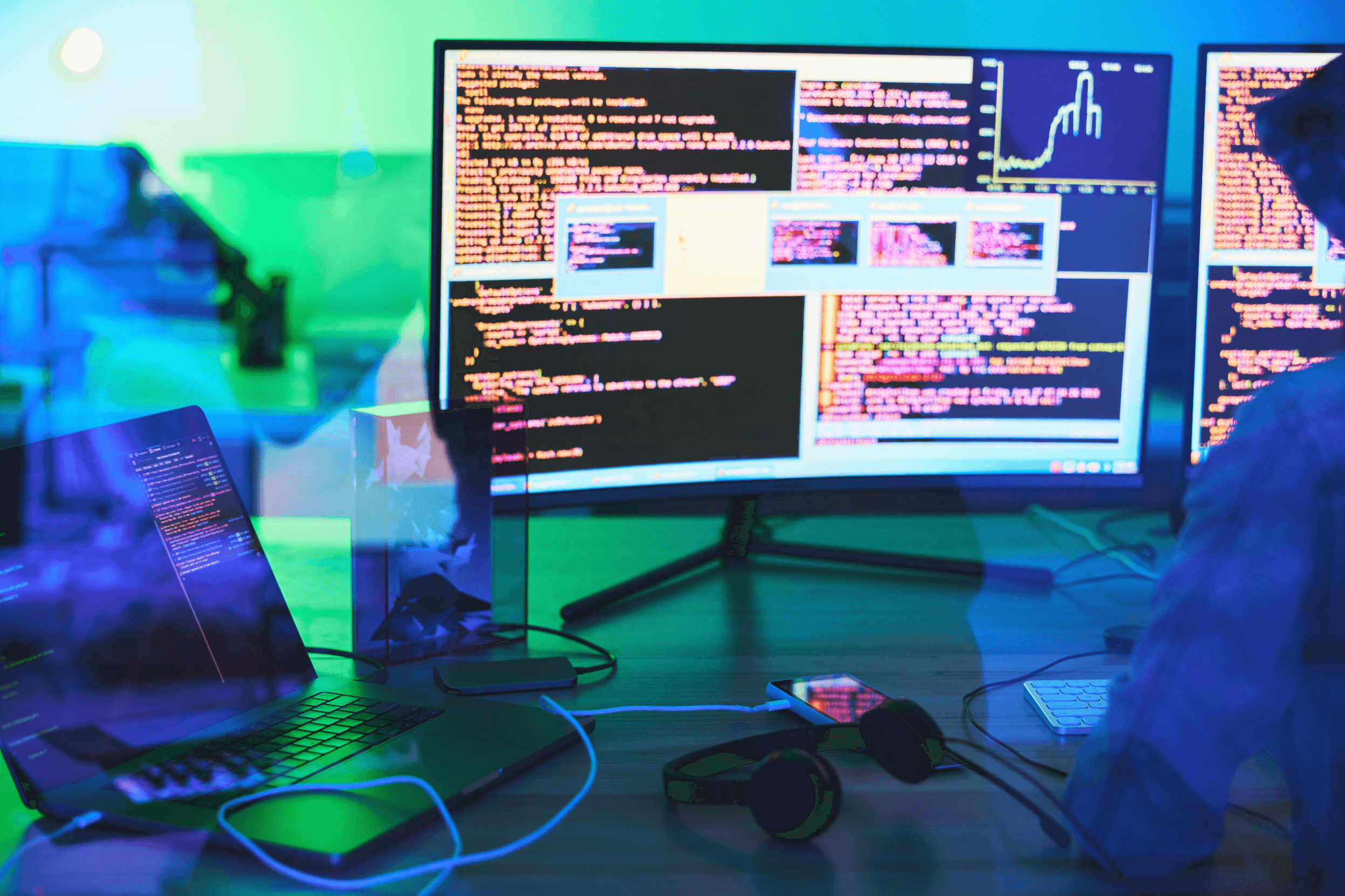

Herramientas y técnicas utilizadas en ingeniería inversa

Desensambladores: Los desensambladores son herramientas que traducen el código de máquina a un lenguaje de programación de nivel más alto para facilitar su análisis. Estas herramientas permiten a los investigadores examinar el código y comprender su funcionalidad.

Depuradores: Los depuradores son herramientas que permiten ejecutar un programa paso a paso, lo que permite a los investigadores examinar su comportamiento y estado en diferentes puntos de ejecución. Esto es especialmente útil para analizar malware y exploits, ya que se pueden identificar las acciones y operaciones realizadas por el programa.

Análisis estático y dinámico: El análisis estático implica examinar el código y los archivos binarios sin ejecutarlos. Esto se realiza mediante la revisión del código fuente, la descompilación y el análisis de archivos ejecutables. El análisis estático permite descubrir vulnerabilidades y comprender el comportamiento del software sin interactuar con él directamente.

Por otro lado, el análisis dinámico se lleva a cabo ejecutando el software en un entorno controlado y monitoreando su comportamiento en tiempo de ejecución. Esto implica el uso de herramientas de depuración, monitoreo de llamadas al sistema, análisis de tráfico de red y registros de eventos. El análisis dinámico proporciona información valiosa sobre cómo se comporta el software cuando se ejecuta, qué recursos utiliza y si realiza acciones maliciosas.

Importancia de la ingeniería inversa en ciberseguridad

Ingeniería Inversa y la ciberseguridad son muy eficientes cuando trabajan juntas, y la ingeniería inversa desempeña un papel crucial en la ciberseguridad por varias razones:

Identificación y comprensión de amenazas: Mediante el análisis de malware y exploits, la ingeniería inversa permite identificar y comprender las amenazas existentes. Esto ayuda a los profesionales de la ciberseguridad a desarrollar contramedidas efectivas y a proteger los sistemas contra ataques.

Mejora de las defensas: Al comprender cómo funcionan las amenazas, los expertos en ciberseguridad pueden mejorar las defensas. La ingeniería inversa proporciona información sobre vulnerabilidades, debilidades y puntos de entrada que se pueden abordar para fortalecer la seguridad de los sistemas.

Desarrollo de contramedidas: El análisis de malware y exploits permite desarrollar contramedidas y soluciones de seguridad eficientes. Al comprender cómo se llevan a cabo los ataques, es posible desarrollar parches, actualizaciones de seguridad y técnicas de detección que ayuden a prevenir y mitigar futuros ataques.

Investigación forense: La ingeniería inversa es esencial en la investigación forense de incidentes de seguridad. Permite reconstruir los eventos y las técnicas utilizadas por los atacantes, lo que es fundamental para identificar a los culpables, recopilar pruebas y tomar medidas legales.

Desafíos y consideraciones éticas

Aunque la ingeniería inversa es una herramienta poderosa para la ciberseguridad, también presenta desafíos y consideraciones éticas. Algunos de estos desafíos incluyen:

Legalidad: La ingeniería inversa puede estar sujeta a restricciones legales en ciertos países. Es importante asegurarse de cumplir con las leyes y regulaciones aplicables antes de realizar cualquier tipo de análisis.

Privacidad y protección de datos: Durante el análisis de software y sistemas, es fundamental respetar la privacidad y proteger los datos confidenciales. Los investigadores deben manejar la información obtenida con el máximo cuidado y cumplir con las políticas de privacidad y protección de datos.

Uso responsable: La ingeniería inversa debe utilizarse de manera responsable y ética. No debe utilizarse para fines ilegales o maliciosos, sino para fortalecer la seguridad y proteger a las personas y organizaciones de las amenazas del mundo digital.

Colaboración y divulgación: Es importante fomentar la colaboración y la divulgación en el campo de la ingeniería inversa y la ciberseguridad. Compartir hallazgos, técnicas y soluciones contribuye a fortalecer las defensas globales contra las amenazas cibernéticas. Sin embargo, es fundamental hacerlo de manera responsable y respetando los acuerdos de confidencialidad y las políticas de divulgación responsable.

Es importante recordar que la ingeniería inversa debe llevarse a cabo de manera ética y responsable, respetando las leyes, la privacidad y la protección de datos. Además, fomentar la colaboración y la divulgación en el campo de la ciberseguridad es fundamental para fortalecer las defensas a nivel global.

En un mundo donde las amenazas cibernéticas evolucionan constantemente, la ingeniería inversa se posiciona como una herramienta indispensable para proteger sistemas, datos y la seguridad de las personas y las organizaciones en el entorno digital.

¿Quieres apuntarte a nuestro curso sobre ingeniería inversa para la ciberseguridad? Haz clic aquí y conoce nuestro curso.